해킹 통로 RDP 지키기

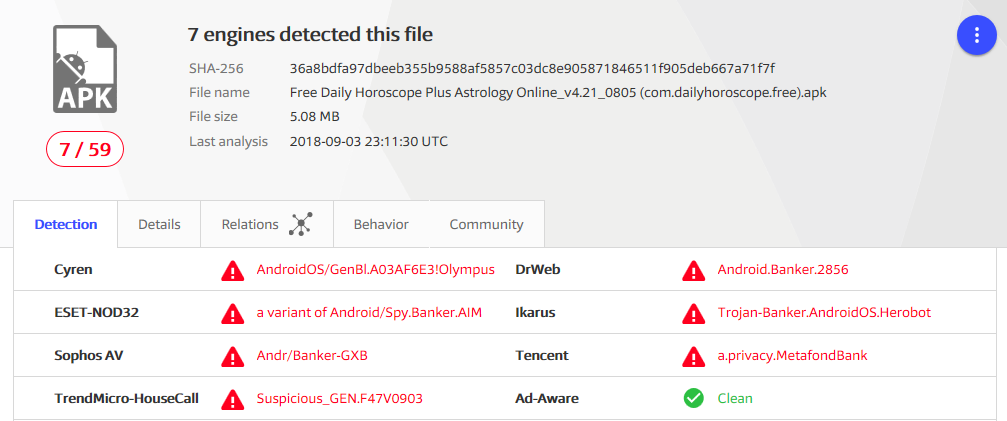

원격 데스크톱 이용한 해킹 증가 추세 IC3(Internet Crime Complaint Center)가 RDP(Remote Desktop Protocol, 원격 데스크톱)를 이용한 해킹에 대해 주의보를 내렸다. 최근 이를 이용한 해킹과 악성코드가 급증하는 추세이기 때문이다(관련 자료 2~4). 원격제어는 회사 PC에서 하던 업무를 집에서 처리하는 등 유용하게 사용할 수 있다. 반면 해커가 접속하게 되면 PC를 완전히 제어할 수 있게 되는 위험성도 있다. 원격 데스크톱을 안전하게 이용하는 방법은 다음과 같다. RDP 서버를 인터넷에 직접 노출시키지 않는다 서버라고 해서 거창하게 생각할 필요는 없다. 개인이 2대의 PC를 가지고 PC A에 있는 자료를 PC B에서 처리하면, A는 서버(server)이고 B는 클라이언트(client)이다. Windows 10 Home edition은 서버 기능을 지원하지 않는다. 해커는 쇼단 같은 검색 툴을 이용해 RDP 포트가 열린 기기를 탐색하여 공격 대상으로 삼는다. 따라서 인터넷에 직접 노출되지 않도록 VPN이나 방화벽을 통해 연결한다. 여기서 말하는 방화벽은 PC에 설치된 소프트웨어 방화벽이 아니라, PC 앞에 있는 라우터(공유기)나 하드웨어 방화벽을 말한다. 이렇게 VPN이나 방화벽 뒤에 숨기면, 쉽게 탐색되지 않을 뿐더러 VPN이나 내부 네트워크에 접속할 수 있는 사람만이 RDP에 접근할 수 있다. 따라서 브루트 포스 공격을 할 수도 없다. RDP는 보통 3389 포트를 사용하는데, 다른 포트를 사용하도록 설정하면 해커를 살짝 귀찮게 할 수 있다, 그러나 해커 역시 다른 포트들도 탐색을 하므로 큰 효과를 기대할 수는 없다. 강력한 암호와 2단계 인증을 설정한다 해커는 보통 원격 접속을 위해 Brute force 공격을 한다 따라서 원격 데스크톱 접속에 필요한 로그인 암호를 강력하게 설정한다. 조직이라면 2단계 인증을 도입하면 더 좋다. 잘 알려진 조직의 로그인 정보는 암시장에서 거래...