KODI 애드온으로 가장한 악성코드

업데이트 검증의 취약점

동영상 플레이어 코디의 add-on을 가장한 악성코드가 발견됐다. 코디는 재생 성능이 좋고, 애드온을 통해 다양한 기능으로 확장할 수 있는 강력한 재생기로, 나도 강추하고 있다. 영미권에서는 높은 인기를 누리고 있는데, 한글 지원이 미흡해서 그런지 우리 나라에서는 그에 못 미치는 것 같다.악성코드는 정상 애드온인 'script.module.simplejson'으로 위장하고 있다. 정상 버전이 3.4.0인데 비해 악성 버전은 3.4.1로 더 최신인 것처럼 가장했다. 코디 업데이트 시스템의 취약점을 노린 것이다.

코디는 애드온을 제공하는 곳을 저장소(repository)라고 부른다. 저장소는 여러 곳이 있으며, 코디로부터 공인된 곳도 있고 아닌 것도 있다. 문제는 코디 앱이 애드온의 업데이트를 검색할 때 버전만을 확인할 뿐 별다른 검증이 없다는 것이다.

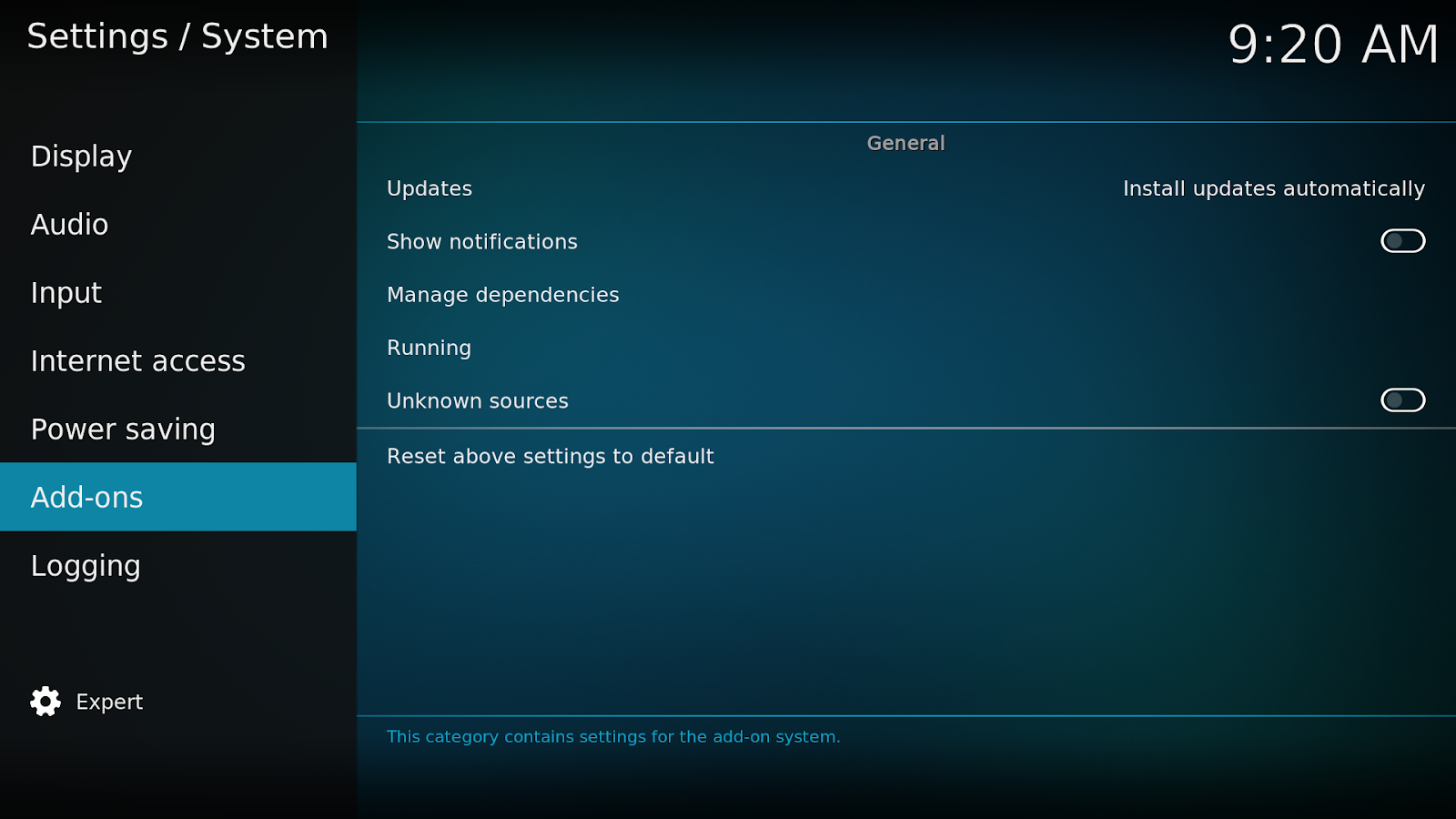

Unknown sources 해제해야

물론 코디는 인증된 저장소에서만 애드온을 다운로드하도록 기본 설정되어 있다. 'Unknown sources'를 활성화하려고 하면 시스템이 위험해질 수 있다는 경고가 나온다. 따라서, 대부분 별 문제가 없다. 다만 이번 악성코드를 발견한 ESET에 따르면, 부주의한 저장소 운영자가 변조된 악성 애드온을 업로드할 수도 있다는 가능성을 우려했다.이번에 악성 버전이 발견된 simplejson script는 뭐하는 것인지는 잘 모르겠는데, 코디의 내장 애드온 브라우저나 공식 홈페이지에서는 찾을 수 없었다. 따라서 'Unknown sources'를 허용하지 않는 한 이것을 다운로드할 가능성은 별로 없다고 생각한다. 어쨌거나 유포 경로는 살펴보자.

2017년 12월 'Bubbles' 저장소에서 처음 발견됐는데, 이것이 폐쇄돼자 'Gaia' 저장소에서 배포하기 시작했다. 또한 'XvBMC' 저장소에서도 유포됐는데, 이 저장소는 최근에 저작권 침해 문제로 폐쇄됐다. XvBMC는 이름에서부터 피싱 사이트의 냄새가 난다. 코디의 이전 명칭이 XBMC였기 때문이다.

이러한 저장소들을 통해 정상 버전보다 최신의 것으로 가장해서 유포됐다. 정상 버전을 전에 설치했고 자동 업데이트 기능을 활성화한 경우, 코디 앱은 악성 버전을 다운로드하게 된다. 이것이 설치되면 또 다른 악성 애드온을 다운로드하여 가상화폐를 채굴하는 악성코드를 설치한다.

또 하나, simplejson script는 안드로이드와 맥에서는 작동하지 않는다. 윈도우와 리눅스에서만 작동한다. Windows용 코디 앱은 데스크탑 버전과 UWP 버전(스토어 앱)이 있는데, UWP 앱도 영향을 받는지는 잘 모르겠다. 스토어 앱은 많은 제약이 따르기 때문이다.

관련 자료

참고 자료

댓글

댓글 쓰기