한국투자증권 주식거래 앱 리뷰

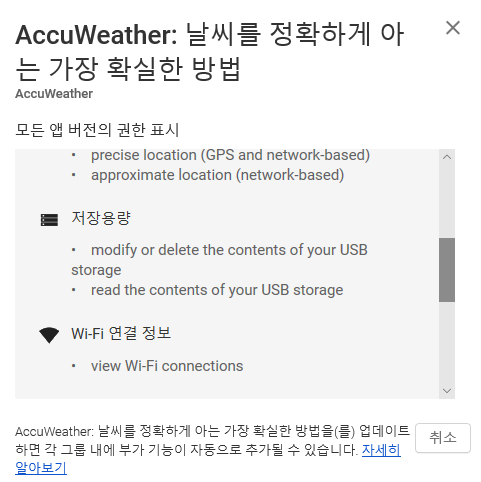

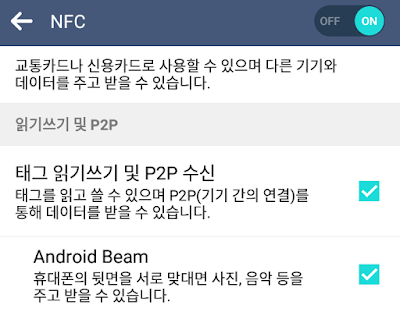

무난하지만 느리다 안드로이드 MTS(증권거래 앱)는 이것저것 참 많이 써봤다. 작년까지는 NH투자증권의 QV를 주거래 앱으로 사용했는데, 올해 중반부터 한투증권의 '한국투자 주식'으로 바꿨다. 수수료 무료 이벤트 때에 카카오뱅크 앱을 통해 비대면 계좌개설을 했다. 비대면 계좌개설은 정말 간단했다. 비슷한 시기에 미래에셋대우 계좌도 비대면 방식으로 개설했는데, 복잡한 과정으로 짜증이 났다. 심지어 투자성향 조사도 해야 했다. 이런 건 나중에 해도 될텐데. 카카오 계열의 간단함은 큰 장점이다. 앱 자체는 무난하다. 크게 뛰어난 점은 없지만, 딱히 문제도 없다. 구글 플레이의 평점이라면 4.3점 주겠다. MTS의 기능은 다 거기서 거기다. 체감적으로 느낄 수 있는 부분은, 같은 기능이라도 한번이라도 덜 클릭하여 이용할 수 있는 편리함과 반응 속도 정도이다. 가장 큰 감점 요인은 느린 반응 속도다. 전반적으로 반응이 느리고, 특히 초기 로딩과 로그인이 좀 답답하다. 사용에 지장을 줄 정도는 아니다. NH QV는 반응이 정말 번개같았기 때문에 아쉬움이 크게 느껴졌다. 편리성 면에서는 뉴스 쪽이 불만이다. 그림이 있는 기사에서는 자동 줄바꿈이 되지 않아서, 좌우 스크롤까지 해서 읽어야 한다. 기사 자체는 최대한 축소하고 글꼴만 키워야 읽기 편하다. 매번 이짓을 해야 하니 난감하다. '서랍 종목' 기능은 칭찬할 만하다. 현재가나 차트 화면에서, 관심 종목에 쉽게 접근할 수 있다. NH QV에서는, 화면을 옆으로 밀어서 관심 종목 내의 항목을 순서대로 넘겨볼 수 있었다. 각각 장단점이 있기 때문에, 결국 사용자의 습관에 달린 문제다. 안드로이드의 ActiveX 한국투자 주식 앱을 설치하면 보안 앱과 생체인증 앱이 함께 설치된다. 안드로이드판 액티브엑스라고나 할까. 이들은 사용자가 임의로 실행하는 앱이 아니기 때문에, 앱 런처에는 보이지 않는다. 주식 앱을 삭제해도 저절로 지워지지 않는다. 설정의 앱 목록