제거되지 않는 Xhelper 악성코드

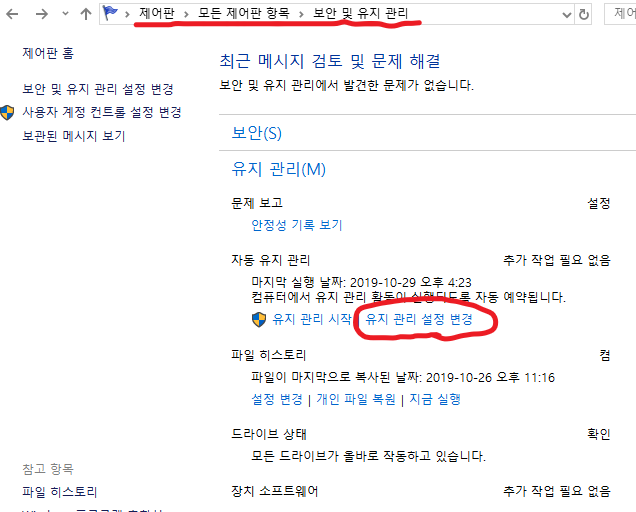

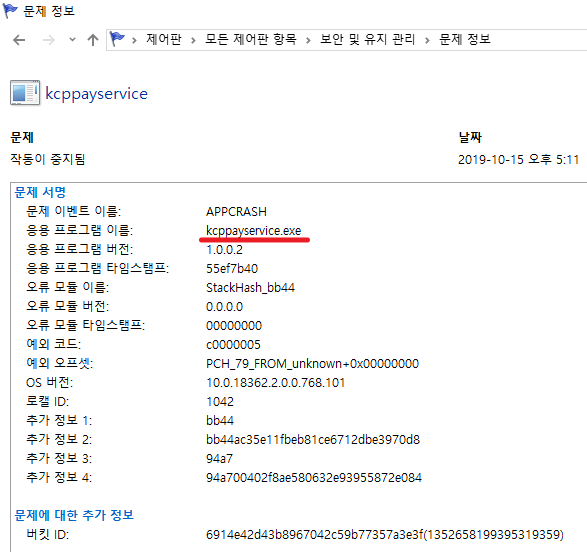

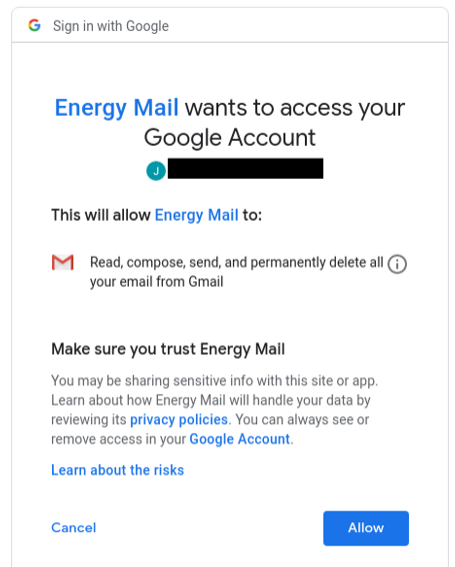

공장 초기화해도 다시 설치된다 요즘 안드로이드 스마트폰 사용자들 사이에서, 삭제가 되지 않는 악성코드에 대한 불만이 많이 제기되고 있다. 주로 미국, 인도, 러시아에서 문제가 되고 있는데, 악성 앱을 찾아서 지우거나 아예 폰을 공장 초기화(factory reset) 해도 금방 다시 설치된다는 것이다. 이 악성코드는 Xhelper라고 하는데, 10.29일 Symantec은 이에 대한 보고서를 내놨다. 안드로이드 시스템 앱이 다운로드 엑스헬퍼는 완전한 앱의 형태가 아니라 앱 구성요소(application component)로 설치된다. 사용자가 이를 직접 다운로드하는 것이 아니라, 다른 앱에 의해 설치된다. 단독으로 작동하는 앱이 아니기 때문에 앱 런처(launcher)에는 보이지 않는다. 그리고 특정 이벤트 발생 시 자동으로 실행된다. 예를 들어 전원 연결, 재부팅, 앱 설치/삭제 등 행위 시 실행된다. 엑스헬퍼는 실행되면 해커의 C2 서버에 접속하여 다른 악성코드를 다운로드한다. 이 서버에는 dropper, clicker, rootkit 등 고위험성의 악성 앱이 많이 있을 것으로 시만텍은 믿고 있다. 현재는 광고 표시를 주로 하고 있지만, 스마트폰의 제어권을 완전히 장악할 수 있는 잠재력이 있는 것이다. 중국 저가 브랜드 스마트폰에 사전 탑재 엑스헬퍼를 다운로드하는 악성 앱, 즉 드로퍼(dropper)의 정체는 확실히 밝혀지지는 않았다. 다만 시만텍은 안드로이드 스마트폰에 사전 설치된 시스템 앱으로 추정하고 있다. 그렇다면 제거해도 다시 살아나는 것이 설명이 된다. 악성 시스템 앱에 의해 계속 다시 설치되는 것이다. 그리고 시스템 앱이기 때문에 공장 초기화도 소용없는 것이다. 많은 보안 앱이 엑스헬퍼를 탐지하고는 있지만, 완전히 제거하지는 못하고 있다. 이 드로퍼는 기기의 보안 설정도 임의로 수정하는 것으로 보인다. '알 수 없는 소스의 앱 설치 허용' 옵션이 저절로 켜진다는 피해자들이 있다. 실제로 엑스헬퍼를