안드로이드, 악성 동영상 보면 해킹된다

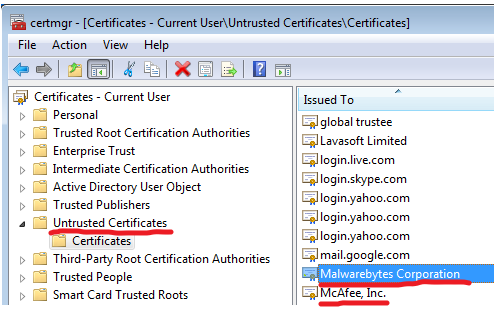

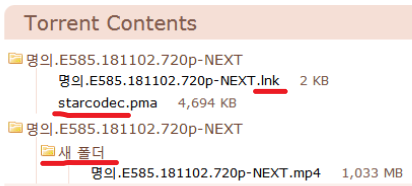

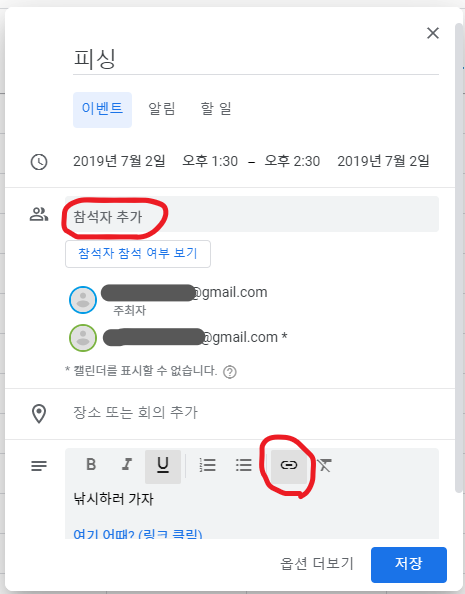

CVE-2019-2107 안드로이드 스마트폰에서 특별하게 가공된 동영상 파일을 열면, 원격의 해커가 임의의 코드를 실행할 수 있는 취약점이 발견됐다. Android 7.0~9.0에 해당하며, media framework에 있는 취약점이다. 구글은 2019.7월 보안 업데이트에서 이 문제를 해결했다. 패치는 나왔지만, 안드로이드 업데이트는 기기 제조사에서 담당하기 때문에, 기종에 따라 늦거나 제공되지 않을 수도 있다. 따라서 출처가 의심스러운 파일은 열지 않도록 주의해야 한다. 그리고 exploit code를 탐지할 수 있도록 보안 앱을 잘 사용해야 한다. 스테이지프라이트와 유사 미디어 프레임워크는 오디오, 비디오 파일을 처리하는 부분이다. 이와 비슷한 취약점은 매달 발견되는 단골 손님인데, 이번에는 PoC(Proof of Concept, 샘플 악성코드)가 공개되어 주목을 받았다(참3). PoC 개발자는 이 취약점을 스테이지프라이트(Stagefright), PNG 취약점과 비견되는 위험한 것으로 평가했다. 이번에 공개된 PoC는 인터넷에서 다운로드하거나 이메일의 첨부 파일로 받는 등, 악성 동영상 파일을 직접 실행하는 경우에만 작동한다. WhatsApp, Facebook messenger 등 메신저 앱은 대부분 트래픽 용량을 줄이기 위해 동영상을 압축한다. 이 과정에서 악성 동영상에 삽입된 익스플로잇 코드가 손상될 수 있다. Youtube, Twitter 등 플랫폼을 이용하는 경우도 마찬가지이다. 카카오톡은 그림처럼 기본 설정상 사진과 동영상 파일을 압축한다. 관련 자료 안드로이드, PNG 이미지 파일 보기만 해도 해킹될 수 있다 참고 자료 Your Android Phone Can Get Hacked Just By Playing This Video Android Security Bulletin—July 2019 CVE-2019-2107