공유기 해킹하여 DNS 하이재킹하는 Roaming Mantis 악성코드

DNS hijacking으로 파밍(pharming)

카스퍼스키가 발견한 로밍 맨티스 악성코드는 취약한 라우터(공유기)를 해킹하여 DNS 서버 설정을 악의적으로 바꾼다. DNS 서버는 URL을 IP 주소로 연결해 주는 역할을 하는데, 이것이 조작됐다는 것은 피해자가 정확한 웹 주소를 입력해도 피싱 사이트로 연결되는 결과를 초래한다.로밍 맨티스의 공격은 우리 나라에서부터 시작됐는데 이미 3월부터 피해 사례가 많이 나왔다(관련 자료 1). 또한 4월 말경에 발생한 마이이더월렛 사용자의 이더리움 탈취 사건도 DNS 하이재킹에 의한 것이었다(관련 자료 2).

2단계 인증 정보도 탈취

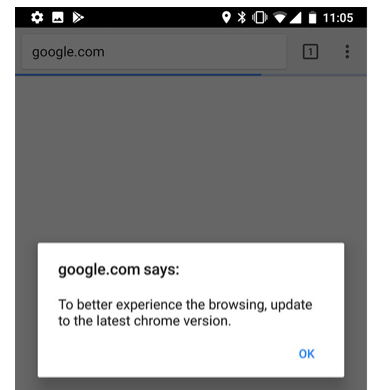

로밍 맨티스의 악행은 일단 피싱에서 시작된다. 피해자가 어떤 사이트에 접속하려 하든지 먼저 피싱 사이트로 연결한다. 이후의 과정은 운영체제에 따라 다르다.안드로이드 기기에는 chrome.apk, facebook.apk 같은 가짜 앱 설치를 유도한다. 이 가짜 앱은 구글이나 뱅킹 계정을 탈취하는 트로이 목마다.

그림에서 주소창의 구글닷컴에 자물쇠 아이콘이 없음을 눈여겨 보자.

구글 계정 탈취 방법을 보면, 먼저 계정이 잘못됐으니 로그인하라며 로그인 정보를 수집한다. 또한 SMS 접근 권한을 이용해 2단계 인증을 위한 문자 메시지를 언제라도 가로챌 수 있다. 결국 해커는 피해자의 구글 계정에 언제라도 로그인할 수 있게 된다

애플 iOS의 경우에는 악성 앱 설치없이 .피싱 사이트에서 바로 애플 스토어 계정 설정을 구실로 로그인 정보와 신용카드 정보를 수집한다.

그림에서 주소창에 역시 자물쇠 아이콘이 없음을 볼 수 있다. 또한 시큐어리티_애플닷컴이란 URL은 실제로는 없는 것인데, 가짜 DNS 서버가 표시해 주는 것이다.

PC에서는 코인하이브 스크립트를 이용하여 가상화폐를 채굴하는 크립토재킹을 수행한다.

위의 그림 2개는 카스퍼스키의 것(참고 자료 1)이다.

https와 VPN이 해답

파밍은 가짜 사이트로 연결된다는 점에서 피싱의 일종이지만, 더 정교하게 진보된 수법이다. host 파일 변조, DNS 하이재킹, proxy 서버 변조 등을 통해 인터넷 주소 체계를 교란하는 것이기 때문에, 주소창에 표시되는 주소는 정상으로 보인다. 살짝 다르기 때문에 주의 깊게 보면 알아차릴 수 있는 일반적인 피싱과 다르다.그러나 SSL 암호화된 https 사이트를 파밍하면 http 사이트로 표시된다. 즉, 주소 자체는 정상처럼 보이더라도 자물쇠 아이콘이나 녹색창은 사라지는 것이다. 따라서 가짜임을 눈치챌 수 있다.

VPN을 이용하는 경우에는 인터넷 연결이 보안 서버를 통하여 암호화되기 때문에 파밍이 불가능하다. 물론 VPN의 취약점을 이용하면 가능할 수도 있지만(관련 자료 3), 이건 라우터 공격보다는 어려운 일이다.

공유기를 잘 지켜야 함은 물론이다(관련 자료 4).

관련 자료

- 공유기 해킹으로 악성 앱 유포 중

- 가상화폐지갑 MyEtherWallet 사용자 피싱(파밍) 주의보

- 유명 VPN에서 해킹 취약점 발견

- 와이파이(Wi-Fi) 보안 설정

- 피싱(phishing) 사기 피하는 방법

참고 자료

- Roaming Mantis infects smartphones through Wi-Fi routers

- Roaming Mantis dabbles in mining and phishing multilingually

- DNS-Hijacking Malware Targeting iOS, Android and Desktop Users Worldwide

- The Risks of DNS Hijacking Are Serious and You Should Take Countermeasures

- DNS Hijacking : Exposed & Explained

- 피싱보다 무서운 ‘파밍 경계령’

댓글

댓글 쓰기