토렌트 악성코드 GoBotKR

GoBot2의 변종

한국의 영화, 드라마, TV 프로그램으로 위장한 악성코드가 토렌트 사이트를 통해 퍼지고 있다. 기존 GoBot2를 한국 환경에 맞게 살짝 개조한 변종인데, ESET에서 GoBotKR이라고 이름붙이고 보고서를 발표했다. 이 악성코드는 2018.3월부터 활동해 왔는데, 80%가 한국에서 발견됐다.토렌트는 악성코드를 퍼뜨리는 주요 통로의 하나다. 이 악성코드도 배포 수법이나 대처 방법에 있어서 기존의 사례와 다를 바 없다(관1).

파일 확장명 위장

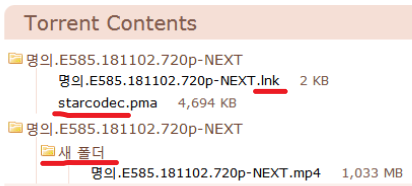

토렌트로 다운로드한 파일은 자동으로 실행되지는 않으므로, 해커의 제1 과제는 피해자를 속여 악성코드를 실행하도록 유도하는 것이다. 그 방법은 파일 이름을 그럴듯하게 만들거나 확장명을 조작해서, 악성코드가 동영상이나 게임 등 유용한 자료처럼 보이게 하는 것이다(관2).GoBotKR이 발견된 토렌트 파일은 대개 정상 파일(동영상이나 게임), PMA 압축파일, 바로가기(.lnk) 파일로 구성돼 있다.

그림(참1)에서 보면, 정상 파일은 하위 폴더에 들어 있어서 눈에 잘 띄지 않는다. .lnk 파일이 먼저 눈에 띄는데, 대개 동영상처럼 보이는 아이콘을 갖고 있으므로, 속아서 실행하기 쉽다. 이것을 더블클릭하면 starcodec.pma가 실행되는데, 이것이 바로 GoBotKR 악성코드다. starcodec.pma는 starcodec.exe를 단순히 이름만 바꾼 것이다. 우리가 많이 사용하는 스타코덱으로 위장하고 있다.

당연한 얘기지만, 이런 속임수 파일에 속지 않고 하위 폴더에 있는 진짜 mp4 파일을 실행한 경우에는 감염되지 않는다.

BotNet 형성

GoBotKR에 감염되면 해커의 C2 서버의 지령에 따라 봇넷의 일원이 된다. 이 봇넷의 주목적은 DDoS 공격이다.또한 백도어로 작동하여 다양한 악성 행위를 수행한다. 다음은 몇 가지 예이다.

임의의 URL에 접속.

임의의 코드 실행.

컴퓨터를 끄거나 재부팅하기.

seed torrents(토렌트 시딩).

자신을 이동식 저장장치나 클라우드 저장소에 복사하기.

방화벽 설정을 임의로 수정하고, 서버로 작동.

임의의 프로세스 중단시키기.

이런 악행에는 대부분 외부 명령어를 이용한다. GoLang 라이브러리(악성코드를 작성하는 데 사용된 프로그래밍 언어), 윈도우 명령어(cmd, ipconfig, taskkill 등), 제3자 앱(BitTorrent, uTorrent) 등을 활용한다.

토렌트 시딩은 악성코드의 다운로드를 더 원활하게 하기 위한 것이다. 이를 위해 제3자 토렌트 앱의 기능을 이용한다.

한국을 의식한 회피 기능

GoBot2는 보안 앱의 탐지를 회피하기 위해 다양한 기술을 구사한다. 그런데 GoBotKR은 우리 나라 환경에 맞게 이를 수정하여 적용했다.GoBot2는 아마존, 시스코, ESET 등 특정 조직에서는 작동하지 않게 설계됐다. 이를 위해 감염된 컴퓨터의 IP 주소가 필요한데, 이 정보를 AWS 같은 글로벌 서비스를 이용해서 얻는다. 반면 GoBotKR은 네이버, 다음 등 우리 나라 서비스를 이용한다.

GoBot2는 특정 보안 앱이 실행 중이면 자폭하고 흔적을 지운다. GoBotKR은 회피 앱 목록에 V3 등 안랩의 제품군을 추가했다.

관련 자료

참고 자료

Useful Post. I appreciate your efforts. Since GoBotKR Trojan is mainly spreading through torrent links, computer users should be vigilant while clicking & downloading movies/tv shows from torrents. Its attack should be prevented in the first place, rather than removing it later from the system.

답글삭제