파일 확장명 위장한 악성코드

악성코드는 .exe, .com, .scr, jsp 같은 실행파일 형태로 존재합니다. 요즘 레지스트리에만 존재하는 악성코드라든가 파일 없는 악성코드 같은 새로운 유형의 악성코드가 소개되고 있지만, 사실은 실행파일이 아예 없는 것은 아닙니다. 디스크에 저장되지 않는 것일뿐, 악성 행위를 수행하려면 일시적으로라도 메모리나 네트워크에 로드되어 실행파일로 존재해야 합니다.

그런데 실행파일이 아닌 것처럼 위장하여 사용자가 안심하도록 속이는 악성코드가 늘어나고 있습니다. 속이는 방법에는 몇가지 유형이 있습니다.

링크를 이용하여 실제 파일을 숨기는 수법도 있습니다. 고소장.doc.lnk 라는 이중확장명을 이용한 랜섬웨어 유포 사례입니다. 그림은 이스트시큐리티 소유입니다.

Windows 파일 탐색기에서 어떤 파일을 실행했을 때는, 실제 파일 형식과 관계없이 확장명에 따라 처리됩니다. 예를 들어, 실행 파일 .exe를 .txt 파일로 이름을 바꾸고 더블클릭하면, 코드가 실행되는 것이 아니라 메모장에서 코드가 그냥 보입니다.

반면 바로가기는 확장명과 관계없이 실제 파일 형식에 따라 처리하도록 조작할 수 있습니다. 예컨대 위와 똑같은 상황에서 문제의 .txt 파일로 연결되는, 특별하게 조작된 .lnk 파일을 더블클릭하면 코드가 실행됩니다. 예를 들어 보겠습니다.

많이 사용되는 스타코덱으로 위장한 악성코드 starcodec.exe를 만들고, 이름을 starcodec.txt로 바꿉니다. 그리고 이 악성코드로 연결되는 악성 .lnk 파일을 만듭니다. 그러면 탐색기에서 위 그림처럼 보입니다.

여기서 starcodec.txt를 더블클릭하면 악성코드가 실행되지 않고, 코드가 그대로 보입니다. 그러나 이에 대한 바로가기를 더블클릭하면 악성코드가 실행됩니다.

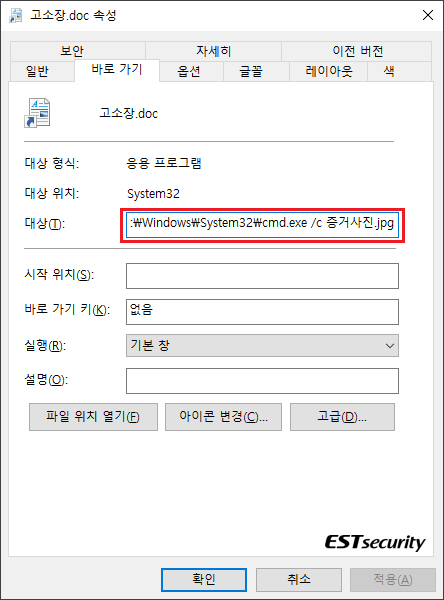

이런 악성 바로가기는 아래 그림처럼 명령 프롬프트(cmd.exe)를 이용합니다. 사실 엄밀하게 말하자면, starcodec.txt에 대한 바로가기가 아니라 cmd.exe에 대한 바로가기입니다.

이메일로 악성 스크립트(script, 작은 프로그램으로 보면 됩니다. 다른 프로그램의 기능을 이용하는 간단한 명령어로만 이루어져 있기 때문에 크기가 작습니다) 를 전송하고, 이를 실행하면 jpg파일에 숨겨놓은 랜섬웨어가 실행되도록 한 사례가 있었습니다.

해커가 몰래 수집한 기업의 기밀 정보를 이미지 파일에 숨겨 외부로 유출하기도 합니다. 스테가노그래피는 아직까진 악성코드 유포보다는 정보 유출에 많이 이용되고 있습니다.

다만, 스테가노그래피에는 태생적인 한계가 있습니다. 하나의 파일에 숨길 수 있는 데이터 양이 적다는 것입니다. 많은 양의 데이터를 숨기게 되면 원래 파일이 변형되어 들키게 됩니다. 따라서 여러 개의 파일에 나누어서 숨겨야 합니다. 결국 스테가노그래피 단독으로는 악성 행위를 할 수가 없고, 다른 악성코드나 해킹 행위의 도움이 있어야 합니다.

그림은 잉카인터넷의 것입니다. 이 파일의 아이콘과 확장명은 mp4 동영상 파일로 보이지만, 파일 정보에는 응용 프로그램으로 나타나 있습니다. 이 파일의 실제 이름은 "마스터.2016.720p.BRRip.AVC.IHS4pm.exe" 이기 때문입니다.

스테가노그래피의 경우, 그 자체는 보안 솔류션에도 탐지가 잘 안되고 있습니다. 그러나 단독으로는 악성 행위를 하기가 어려우므로, 기폭 장치라 할 수 있는 악성 코드를 차단하는 데 주력해야 합니다.

참고 자료

그런데 실행파일이 아닌 것처럼 위장하여 사용자가 안심하도록 속이는 악성코드가 늘어나고 있습니다. 속이는 방법에는 몇가지 유형이 있습니다.

이중 확장명

파일 확장명을 숨기는 경우입니다. windows 탐색기의 기본 설정은 알려진 확장명은 표시하지 않게 되어있는데, 이를 악용하여 이중 확장명을 사용하는 것입니다. 예를 들어 good.txt.exe 라는 악성코드가 있다면 탐색기에는 good.txt 라고 텍스트처럼 보이지요.링크를 이용하여 실제 파일을 숨기는 수법도 있습니다. 고소장.doc.lnk 라는 이중확장명을 이용한 랜섬웨어 유포 사례입니다. 그림은 이스트시큐리티 소유입니다.

바로가기 파일의 위험성

바로가기 파일(.lnk)은 다른 파일로 연결되는 링크인데, 특수한 위험성이 내포되어 있습니다. 이것은 이중 확장명과는 다른 문제입니다.Windows 파일 탐색기에서 어떤 파일을 실행했을 때는, 실제 파일 형식과 관계없이 확장명에 따라 처리됩니다. 예를 들어, 실행 파일 .exe를 .txt 파일로 이름을 바꾸고 더블클릭하면, 코드가 실행되는 것이 아니라 메모장에서 코드가 그냥 보입니다.

반면 바로가기는 확장명과 관계없이 실제 파일 형식에 따라 처리하도록 조작할 수 있습니다. 예컨대 위와 똑같은 상황에서 문제의 .txt 파일로 연결되는, 특별하게 조작된 .lnk 파일을 더블클릭하면 코드가 실행됩니다. 예를 들어 보겠습니다.

많이 사용되는 스타코덱으로 위장한 악성코드 starcodec.exe를 만들고, 이름을 starcodec.txt로 바꿉니다. 그리고 이 악성코드로 연결되는 악성 .lnk 파일을 만듭니다. 그러면 탐색기에서 위 그림처럼 보입니다.

여기서 starcodec.txt를 더블클릭하면 악성코드가 실행되지 않고, 코드가 그대로 보입니다. 그러나 이에 대한 바로가기를 더블클릭하면 악성코드가 실행됩니다.

이런 악성 바로가기는 아래 그림처럼 명령 프롬프트(cmd.exe)를 이용합니다. 사실 엄밀하게 말하자면, starcodec.txt에 대한 바로가기가 아니라 cmd.exe에 대한 바로가기입니다.

스테가노그래피(steganography)

스테가노그래피 기법을 이용한 경우도 있습니다. 스테가노그래피는 이미지, 동영상 같은 정상적인 파일에 다른 데이터를 몰래 숨기는 기법입니다. 악성코드 같은 악의적인 목적뿐만 아니라 암호나 비밀 메시지 같은 것을 숨겨 보관하는 용도로도 쓰입니다.이메일로 악성 스크립트(script, 작은 프로그램으로 보면 됩니다. 다른 프로그램의 기능을 이용하는 간단한 명령어로만 이루어져 있기 때문에 크기가 작습니다) 를 전송하고, 이를 실행하면 jpg파일에 숨겨놓은 랜섬웨어가 실행되도록 한 사례가 있었습니다.

해커가 몰래 수집한 기업의 기밀 정보를 이미지 파일에 숨겨 외부로 유출하기도 합니다. 스테가노그래피는 아직까진 악성코드 유포보다는 정보 유출에 많이 이용되고 있습니다.

다만, 스테가노그래피에는 태생적인 한계가 있습니다. 하나의 파일에 숨길 수 있는 데이터 양이 적다는 것입니다. 많은 양의 데이터를 숨기게 되면 원래 파일이 변형되어 들키게 됩니다. 따라서 여러 개의 파일에 나누어서 숨겨야 합니다. 결국 스테가노그래피 단독으로는 악성 행위를 할 수가 없고, 다른 악성코드나 해킹 행위의 도움이 있어야 합니다.

Unicode RLO(Right to Left Override)

유니코드에는 오른쪽에서 왼쪽으로 읽는 언어를 쓰는 국가를 지원하기 위해, 문자열 방향을 오른쪽에서 왼쪽으로 바꾸는 기능을 지원하는데 이를 RLO라고 합니다. 이런 유니코드의 기능을 악용하여 실행파일을 문서나 동영상 같은 다른 형식으로 위장하는 공격 사례가 나타나고 있습니다. 실제 사례를 보겠습니다.그림은 잉카인터넷의 것입니다. 이 파일의 아이콘과 확장명은 mp4 동영상 파일로 보이지만, 파일 정보에는 응용 프로그램으로 나타나 있습니다. 이 파일의 실제 이름은 "마스터.2016.720p.BRRip.AVC.IHS4pm.exe" 이기 때문입니다.

대책

파일 확장명과 아이콘은 조작될 수 있다는 점을 명심하고, 메일, 게시판, 토렌트 등에서 받은 출처가 불분명한 파일은 파일속성을 확인해야 합니다. windows 탐색기에서 [보기 레이아웃]을 [자세히]로 하면 파일 유형을 정확히 알 수 있습니다. [세부 정보창]에서 확인할 수도 있습니다.스테가노그래피의 경우, 그 자체는 보안 솔류션에도 탐지가 잘 안되고 있습니다. 그러나 단독으로는 악성 행위를 하기가 어려우므로, 기폭 장치라 할 수 있는 악성 코드를 차단하는 데 주력해야 합니다.

참고 자료

댓글

댓글 쓰기