Magellan 취약점, 안드로이드와 크롬 위협한다

SQLite의 취약점

마젤란 취약점은 원래 데이터베이스 프로그램인 SQLite에 있는 취약점이다. 그런데 이것이 주요 운영체제와 프로그램의 일부분으로 많이 사용되므로, 영향권은 광범위하다. 대표적으로 크롬과 이를 기반으로 한 오페라 등 브라우저가 그렇다.이 취약점들은 2018.12.21일에 CVE-2018-20346, CVE-2018-20505, CVE-2018-20506로 등록됐다. 그 이전에 Google과 SQLite는 업데이트를 내놓았다.

마젤란은 원격 코드 실행, 메모리에서 정보 유출, 프로그램 충돌을 일으킬 수 있다. 크롬 브라우저와 Google Home에 대한 원격 코드 실행은 샘플 악성코드가 나왔다. 다만 보고서 발표 시점을 기준으로, 실제 악용 사례는 확인되지 않았다.

크롬 등 브라우저에서 원격 코드 실행은, 단지 악의적인 사이트에 방문하는 것만으로 악성코드에 감염될 수 있기에 상당히 위험하다. 다만 크롬은 sandbox에서 실행되기 때문에, 랜섬웨어 설치 같은 치명적인 악성 행위가 가능하기 위해서는 샌드박스 탈출이 필요하다. 물론 샌드박스 탈출을 가능케 하는 크롬의 취약점이나 Windows Kernel의 취약점은 많이 알려져 있다. 언제나 업데이트에 게을러서는 안되는 이유이다.

업데이트 적용

마젤란의 영향권에 있는 프로그램은 다음과 같다. 취약점이 공개된 지 꽤 됐으므로 패치는 대부분 발표됐을 것이다.크롬, 오페라를 비롯해 Chromium 엔진을 사용하는 브라우저와 여타 프로그램.

Chrome, Chromium을 사용하는 IoT 기기. 예컨대 구글 홈.

Android WebView를 사용하는 앱.

FTS3가 활성화되고 Sql 명령어의 외부 입력을 허용하도록 설정된 SQLite와 이를 이용하는 프로그램.

안드로이드도 해당

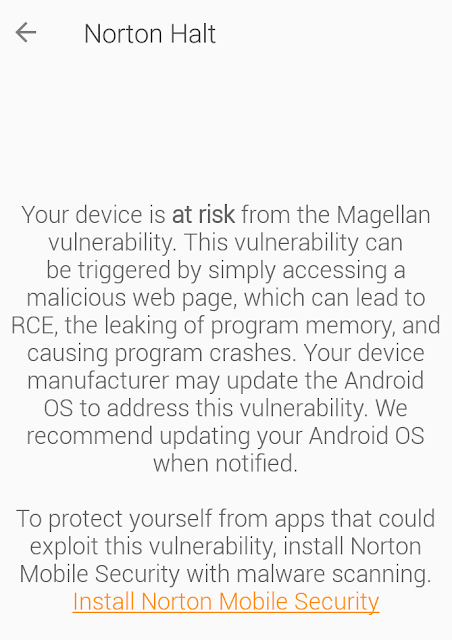

이 보고서를 처음 봤을 때는, 안드로이드의 경우 크롬 브라우저와 웹뷰만 업데이트하면 문제 없을 거라고 생각했다. 이들은 Google Play에서 자동 업데이트를 설정하면 수시로 업데이트된다. 그런데, Norton Halt로 검사해 보니 취약하다고 나왔다.그래서 좀 더 알아보니, 리눅스도 영향권에 있었다. 안드로이드도 리눅스를 기반으로 하기 때문에 운영체제 차원에서 패치가 필요한 것 같다.

또한 이미 널리 알려진 취약점이므로, 노턴이 아니더라도 다른 보안 앱을 통해 대응이 가능할 것이다.

관련 자료

참고 자료

댓글

댓글 쓰기