이용자 사진을 수집하는 악성 카메라 앱

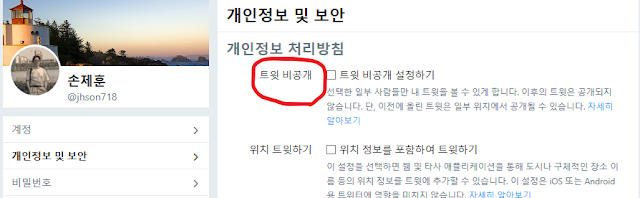

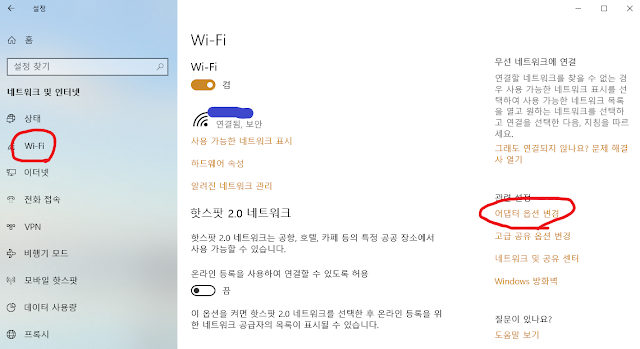

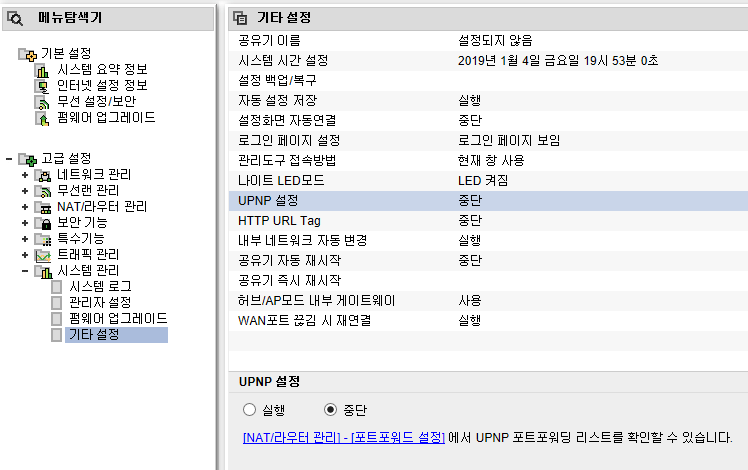

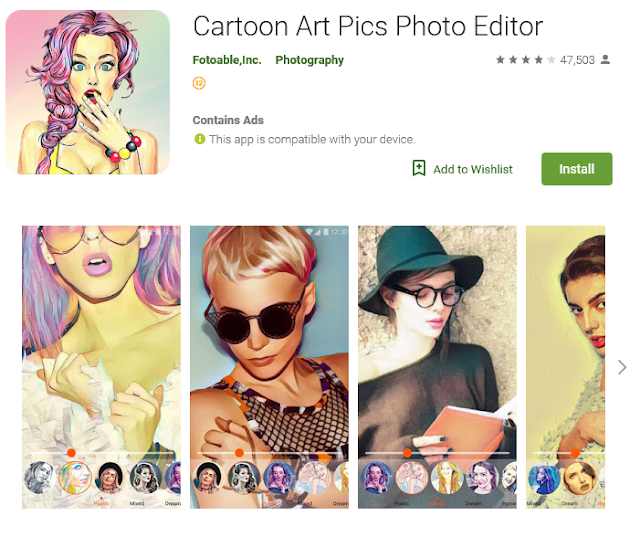

사진 꾸미기 앱에 악성코드 사진을 뽀사시하게 하거나 필터를 적용하는 등 카메라와 사진을 예쁘게 만드는 앱(beauty camera)에서 악성코드가 발견됐다. 구글 플레이의 다수 앱에서 발견돼 삭제됐으며, 트렌드 마이크로의 백신에서는 AndroidOS_BadCamera.HRX로 탐지한다. 이들 악성 앱은 앱 목록에서 자신을 숨겨, 삭제하기 어렵게 한다. 이럴 땐 랜섬웨어를 다룰 때처럼 안전 모드로 부팅하면, 악성 앱의 방해 활동이 무력화되어 탐지 및 삭제가 가능하지 않을까 생각한다. 광고 표시 기기가 잠금해제될 때, 브라우저를 이용해 광고를 띄운다. 사용자는 광고를 유발하는 앱이 어떤 것인지 알기 어렵다. 광고가 피싱(Phishing)으로 이어지는 경우도 있다. 한 예로, 상품을 걸고 3번의 추첨 기회를 주는 이벤트가 있는데, 3번째에는 무조건 당첨되게 돼 있다. 그리고 상품을 받기 위해 개인 정보를 입력하도록 요구하여 탈취한다. 가짜 업데이트 창을 보이기도 한다. 앱을 계속 사용하려면 업데이트가 필요하다는 알림을 보이지만, 실은 다른 앱을 설치하는 링크일 뿐이다. 사진 무단 수집 사진을 화가가 그린 것 같이 만들어 주는 예술적 효과를 주는 앱에서 주로 발견됐다. 참고한 보고서에선 "These apps seemingly allows users to beautify their pictures by uploading them to the designated server."라고만 했다. 그리고 서버에 업로드된 사진들을 악의적으로 사용할 위험성이 있다고 했다. 가짜 SNS 계정의 프로필 사진으로 사용하는 것을 예로 들었다. 뉘앙스로 봐서, 사진 업로드 자체는 사용자들이 자발적으로 하는 것으로 보이지만, 애매하고 불충분한 설명이라고 생각됐다. 그런데 해당 앱들은 이미 Google Play에서 삭제된 후라 관련 정보를 찾기가 어려웠다. 어쩌다가 비슷한 앱을 하나 찾을 수 있었다. 최고의 리뷰를 보면, 인터...