크롬캐스트 해킹해 무단으로 영상 재생

UPnP 악용

최근 구글의 무선 디스플레이 장치인 Chromecast를 해킹해 임의의 영상을 재생하는 사건이 발생했다. 전용 수신기인 Chromecast dongle 뿐만 아니라 크롬캐스트 기능을 내장한 스마트 TV, 스마트 스피커 등 수만 대의 기기가 피해를 입었다.이번 일을 저지른 해커는, 작년 12월 유튜브 채널 PewDiePie를 홍보하기 위해 5만 대가 넘는 프린터를 해킹했던 적이 있다. IoT 해킹 전문이라 할 수 있다.

표적을 찾아내는 데는 UPnP(Universal Plug and Play) 기능을 이용했다. 공유기(라우터)는 그 자체로 방화벽 역할을 하기 때문에 외부에서 들어오는 연결을 허용하지 않는다. 따라서 서버 운영이나 P2P 등을 이용하기 위해서는 통로를 열어줘야 한다. 수동으로 일일이 통로를 열어주는 것이 포트 포워딩(port forwarding)이고, 이를 기기나 앱이 자동으로 수행할 수 있도록 하는 것이 UPnP이다.

포트 포워딩이나 UPnP를 설정하면 외부 인터넷에서 검색 및 연결이 가능하므로, 보안 측면에서는 구멍이라 할 수 있다. 이전에도 악용된 사례가 있다. 해제하면 좋긴 하지만, 토렌트 같은 일부 앱이나 프린터, 콘솔 게임기 같은 일부 기기가 제대로 작동하지 않을 수도 있어서 불가피한 경우도 있다.

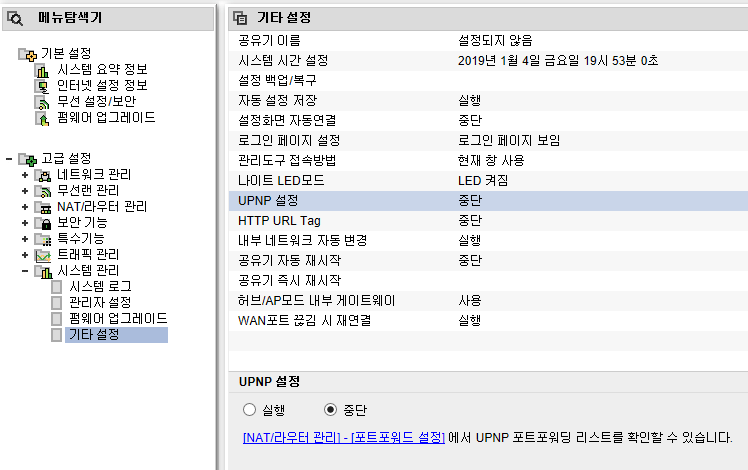

아래 그림은 ipTIME 공유기에서 UPnP를 해제한 예이다.

Chromecast 취약점 이용

해커는 Shodan 검색을 통해 UPnP가 활성화된 공유기에서 표적 크롬캐스트 기기를 찾아냈다. 그 후엔 크롬캐스트가 사용하는 포트인 8008, 8009, 8443을 통해 크롬캐스트의 버그를 이용했다. 크롬캐스트의 보안 취약점은 2014년부터 간간이 지적됐는데, 구글은 이를 대수롭지 않게 여겼다.해커는 크롬캐스트의 미디어 스트리밍을 가로채서 임의의 동영상을 재생시켰다. 뿐만 아니라 기기 이름 바꾸기, 초기화, 재부팅, 저장된 와이파이 목록 삭제, 다른 네트워크에 연결 등을 할 수 있다고 밝혔다.

크롬캐스트를 이용하는 스마트 홈(Google Home)의 각종 정보를 수집할 수도 있다. 여기에는 와이파이를 통해 구글 홈에 연결된 기기들, 이들과 블루투스로 페어링된 기기들, 이전에 접속한 와이파이에 관한 정보 등이 포함됐다.

UPnP 끄기

라우터(공유기)에서 UPnP 기능을 해제하여 자동으로 포트 포워드되지 않게 한다. 그리고 포트 포워딩 목록에 8008, 8009, 8443 포트가 있는 경우, 이들을 삭제한다. 근본적으로는 크롬캐스트의 취약점이 패치되어야 한다.관련 자료

참고 자료

댓글

댓글 쓰기