NFC를 통한 악성코드 설치 가능성

Android Beam 악용

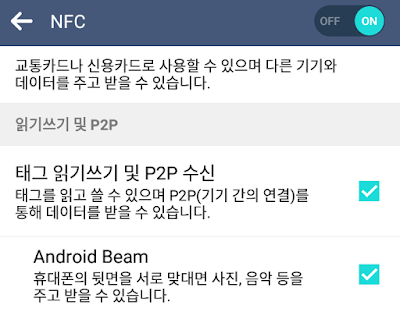

NFC는 약 4cm 이내의 아주 가까운 거리에 사용되는 통신 수단이다. 안드로이드 스마트폰은 대부분 이를 지원하며, 기본으로 켜져 있다. NFC는 태그 읽기 및 쓰기가 기본 기능이다. 교통카드, 모바일 티머니 등 모바일 결제 수단, 출퇴근 확인 등 접근 제어 같은 용도로 쓰인다.그리고 다른 NFC 기기와 데이터를 주고 받을 수 있는 안드로이드 빔이라는 기능도 있다. NFC를 켰더라도 이 기능만을 끌 수도 있다.

그런데 안드로이드 빔을 통해 앱 설치 파일(.apk)이 전송된 경우, 보안 경고 없이 설치될 위험이 있는 것으로 밝혀졌다. 구글은 취약점을 인정하고 CVE-2019-2114로 등록했다. 그리고 2019.10월 보안 업데이트로 문제를 해결했다.

Android 8(Oreo) 이상 버전에 해당

안드로이드는 보안을 위해 Google Play 이외의 출처는 알 수 없는 출처(unknown source)로 취급한다. 그리고 원칙적으로 알 수 없는 소스에서 온 앱은 설치할 수가 없다. 다만 사용자는 이 제한을 해제할 수 있다.구 버전 안드로이드에서는 이런 제한 해제를 전역 설정으로 다루었다. 즉 기기 전체에 대해 일괄적으로 설정이 적용됐다. 그러나 안드로이드 8 이후로는 앱 별로 설정할 수 있게 바뀌었다.

이 때 구글이 디지털 서명한 시스템 앱은, 사용자의 선택 없이도 기본적으로 화이트 리스트(허용 목록)에 등록된다. 즉 알 수 없는 출처의 앱을 설치할 권한이 주어진 것이다.

자동으로 감염되지는 않는다

안드로이드 빔으로 파일이 전송되면 알림이 표시된다. 만약 .apk 파일이 전송됐고 사용자가 이를 알림에서 클릭한다면, 앱을 설치할 지 묻는 메시지가 나온다.이 때 이전 버전에서는, 알 수 없는 출처의 앱이라는 보안 경고가 나온다. 그러나 안드로이드 8 이후 버전에서는 보안 경고가 나오지 않는다. NFC service는 시스템 앱으로, 알 수 없는 출처의 앱을 설치할 권한이 있기 때문이다. 아래 그림(참1)에서 확인할 수 있다.

이 점을 악용해 해커는 표적에 접근해, 스마트폰을 몰래 접촉하여 악성 앱을 전송할 수 있다. NFC 결제 시스템을 악의적으로 조작해, 불특정 다수의 스마트폰을 노릴 수도 있다.

구글은 업데이트를 통해 NFC 서비스를 화이트 리스트에서 제거했다. 업데이트를 받지 못하는 사용자도 조금만 조심하면 괜찮다. NFC를 통해 전송된 .apk 파일을 클릭하면, 비록 보안 경고는 나오지 않지만, 앱 설치 여부는 묻는다. 자동으로 설치되지는 않으므로, 평소 앱 설치에 신중한 사용자라면 속지 않을 것이다.

참고 자료

댓글

댓글 쓰기