안드로이드에 대한 드라이브 바이 다운로드 해킹 늘어난다

Poison Carp 해커단

2019.9.24일 Citizen Lab은 중국 정부가 배후에 있는 해커단이 티벳의 주요 인사에 대한 정밀 표적 공격을 벌인 것에 대한 보고서를 발표했다. 시티즌 랩은 이들을 포이즌 카프라고 불렀다. 이 작전은 2018.11월~2019.5월에 걸쳐 수행됐다. WhatsApp을 통해 악성 링크가 포함된 메시지를 보내고, 피해자가 링크를 클릭하면 iOS와 Android 웹 브라우저의 취약점을 이용해 스파이웨어를 설치했다.Chrome 브라우저의 원격 코드 실행 취약점 악용

안드로이드 스마트폰에 대한 공격에는 총 8개의 원격 코드 실행(RCE, remote code execution) 취약점이 이용됐다. 크롬 브라우저의 버전에 따라 각기 다른 것이 사용됐다. 예를 들어 크롬 68~69에는 CVE-2018-17463, 크롬 70에는 CVE-2018-17480, 크롬 71~73에는 CVE-2019-5825가 악용됐다.악성 링크를 클릭해 악의적으로 조작된 웹 페이지가 열리면, 피해자의 어떠한 상호작용이 없이도 자동으로 악성코드가 설치된다. 즉 웹 페이지를 보는 것만으로 해킹되는 드라이브 바이 다운로드(drive-by download) 공격인 것이다.

크롬의 보안 업데이트는 신속하게 이루어진다. Goople Play 스토어 앱에서 자동 업데이트를 켜 놓으면 수시로 업데이트된다. 이렇게 하면 위험을 크게 줄일 수 있다.

MoonShine 악성코드

이 작전에는 초기 exploit 단계와 각 침투 단계별로 여러 악성코드가 사용됐다. 시티즌 랩은 이들을 통틀어 문샤인이라고 불렀다.문샤인의 가장 큰 특징은 정당한 앱을 감염시켜 그의 권한으로 작동한다는 점이다. Facebook, Facebook messenger 등을 감염시켜, 이들 앱이 열릴 때 악성코드가 실행되도록 했다. 이런 방식은 악성코드에 필요한 권한을 따로 요구할 필요가 없어서, 피해자가 알기 어렵다.

문샤인의 최종 payload는 Scotch라고 하는데, 일반적인 스파이웨어와 같은 역할을 한다. 문서, 메시지, 연락처 등을 탈취하고, 위치 정보 등을 수집하고, 카메라와 마이크 같은 장치를 사용해서 감시를 한다. 기능은 해커의 C2 서버의 지령에 따라 업데이트될 수도 있다.

가짜 OAuth 앱으로 2단계 인증 우회

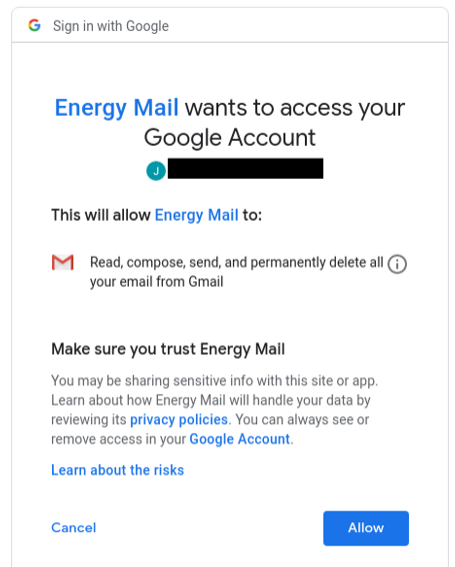

열린 인증(OAuth, Open Authentication)은 계정 연동에 사용되는 수단이다. 아래 그림(참1)을 보면, 많이 보던 익숙한 장면임을 알 수 있다.이 작전에서는 'Energy Mail'이라는 피싱(phishing) 앱이 사용됐다. 에너지 메일은 지메일, 핫메일 등 주요 메일 서비스를 한번에 등록해서 사용할 수 있는 서비스인 것처럼 위장해서, Gmail에 대한 접근권을 요구했다. 지메일 계정을 직접 탈취하려면 2단계 인증을 거쳐야 하므로, 이런 식으로 2단계 인증을 우회하려고 시도한 것이다.

스미싱(Smishing) 위험 증가

아직까진 안드로이드와 iOS에 대한 드라이브 바이 다운로드 공격 사례는 별로 없었다. VIP에 대한 고도의 표적 공격으로 특정 정부와 연계된 해커들에 의해 이루어졌을 뿐이다. 따라서 안드로이드의 경우 '알 수 없는 소스'에서의 앱 설치만 차단하면 거의 안전하다고 생각했다(관1). 그러나 이제 입장을 바꾼다.해킹 수단이 퍼지는 데는 일정한 단계가 있다고 한다. 정부 기관에서 최초로 활용하고, 이것이 보안 전문가에 발견되어 연구되고 보고서로 발표된다. 그 다음엔 일반적인 해커에 의해 널리 활용되는 것이다.

최근 안드로이드와 아이폰에 대한 드라이브 바이 다운로드 공격 사례들이 속속 발표되고 있으니, 이제 널리 퍼지는 일만 남은 셈이다. SMS, SNS, 카카오톡 같은 메신저 등에서 의심스러운 링크를 클릭하지 않도록 조심해야 한다.

해킹의 출발점은 원격 코드 실행 취약점이다. 최근의 사례를 보면 Chrome, Safari, WhatsApp 등 브라우저와 메신저의 원격 코드 실행 취약점이 많이 활용되고 있다. 이들 앱의 업데이트에 특히 신경 써야 한다.

관련 자료

참고 자료

댓글

댓글 쓰기