경찰청, 가상화폐 거래소 사칭한 피싱

메일 발신 주소 조작

최근 가상화폐 시세가 일부 회복 조짐을 보이자, 관련 피싱(phishing) 공격이 크게 늘고 있다. 특히 메일 발신자를 실제 합법적인 조직의 도메인의 것처럼 보이게 조작하여, 구별이 어렵다.메일 발신자 조작은 오래된 수법이다(관1). 메일 서버 차원에서 이를 방지하는 SPF 등 대응 수단이 있지만, 완전한 것은 아니다. 결국 발신자 조작을 완벽히 차단하는 방법은 없는 것이 현실이다.

업비트 이벤트 사칭

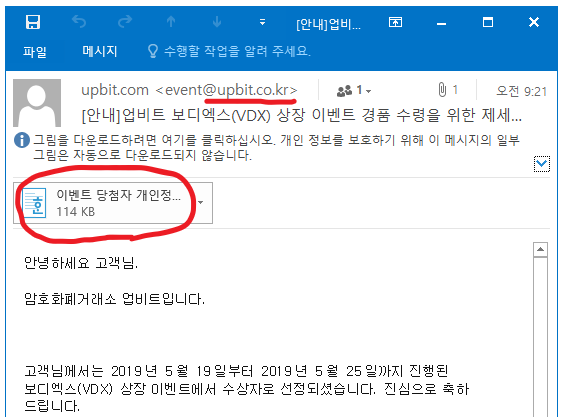

가상화폐 거래소 Upbit의 이벤트에 당첨됐고, 경품 수령 절차를 안내하는 내용을 담고 있다. 그림에서 보이 듯(출처: 참1), 공식 업비트의 메일 계정에서 발송된 것처럼 보인다. 그러나 실제로는 해외에서 발송된 것이다.경품 수령을 위해 개인 정보 이용이 필요하다며, 첨부 파일 열기를 유도한다. 첨부 파일은 암호화된 hwp문서이며, 열면 hwp의 포스트 스크립트 취약점을 이용해 악성코드를 설치한다.

악성 문서에 암호를 설정하는 것은 보안 앱의 탐지를 회피하기 위한 것으로, 요즘 많이 이용되는 방법이다. 해당 hwp 취약점은 오래 전에 패치된 것인데, 지금까지도 계속 악용되고 있다.

경찰청 민원 안내 사칭

경찰청 사이버 안전국을 사칭했다. 가상화폐 거래소를 사칭한 랜섬웨어 공격이 있었으니, 첨부한 검사 프로그램으로 컴퓨터를 진단해 보라는 내용을 담고 있다.그림처럼(출처: 참2), 경찰청 도메인에서 발송된 것 같이 위장하고 있다. 물론 조작된 것이다.

첨부된 egg 압축 파일을 풀면, 사이버안전국.exe라는 실행 파일이 나온다. 이것은 개인 정보를 수집하는 악성코드이다. 국가 기관에서 실행 파일을 메일로 보내는 경우는 없으므로, 이런 것은 열지 말아야 한다.

관련 자료

참고 자료

댓글

댓글 쓰기