보안 이메일의 디지털 사인, 위조될 수 있다

발신자 위장 가능

일반적으로 email의 보안성은 좋지 않다. 그래서 보안을 중시하는 사람들은 보안 메일을 사용한다. 보안 메일의 표준으로 가장 많이 사용되는 것은 OpenPGP와 S/MIME이다. OpenPGP는 변호사, 언론인, 인권운동가 등 기밀 정보를 다루는 사람들이 많이 사용하고, S/MIME은 산업계에서 널리 사용된다.이들 이메일 보안 표준은 메시지 내용 암호화와 디지털 사인(전자 서명, digital signature) 기능을 제공한다. digital signature는 보낸 사람이 진짜 그 사람이라는 것(authenticity)과, 서명 이후 메시지 내용이 변경되지 않았다는 것(integrity of message)을 보증한다.

Email의 authenticity 문제는 피싱이나 스팸과 관련해서 골치 아픈 문제의 하나다. 많은 phishing attack이 발신자 정보를 조작하고 있기 때문이다. 이에 대응하는 수단으로 메일 서버에서 SPF, DKIM, DMARC 등의 기능을 지원하기도 한다. 그러나 이들 대응 수단은 SMTP server(보내는 메일 서버)의 도메인을 검증하는 것일 뿐, 발신자 개인을 확인하지는 않는다.

반면, OpenPGP와 S/MIME의 digital signature는 종단간(E2E, End-to-End) authenticity를 보증한다. 메일 서버의 설정과 관계없이, 양쪽 당사자의 기기에 있는 키나 인증서를 통해 이루어진다.

그런데 최근 발표된 보고서에 따르면, 이메일의 디지털 사인이 위조될 수 있고, 많은 이메일 클라이언트 프로그램이 이런 공격에 취약하다는 것이 밝혀졌다.

예를 들어 보자. 나와 혜린은 연인 사이이고, OpenPGP의 키나 S/MIME의 인증서를 성공적으로 교환하여 보안 이메일을 주고받고 있다. 따라서 내가 혜린에게서 메일을 받았고, 그것이 디지털 사인이 돼 있다면, 진짜로 혜린이 보낸 것이라고 확신할 수 있다. 그러나 취약점을 이용하면, 하니가 디지털 사인을 위조하여, 혜린이 보낸 것처럼 꾸며, 나에게 이별을 통보하는 메일을 보낼 수 있다.

Spoofing digital signature

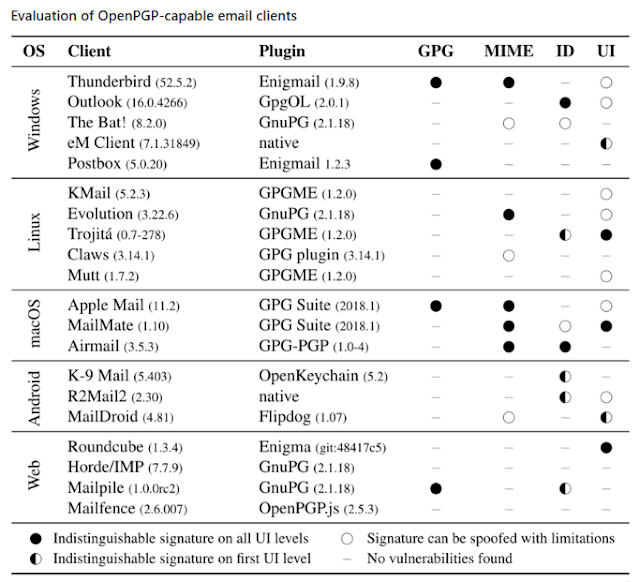

이 취약점은 OpenPGP, S/MIME 표준 자체에 있는 것은 아니다. 이메일 앱이 전자 서명을 검증하는 과정에 결함이 있는 것이다.실험은 Outlook, Thunderbird, Apple mail 등 10 여 개의 유명 메일 앱과 웹 메일을 대상으로 했으며, 70%가 취약점을 갖고 있었다. 취약점 내용과 대응 방안까지 각 개발사에 알렸으므로, 최신 버전에서는 패치가 됐을 것이다.

공격 방법은 5가지(CMS, GPG, MIME, ID, UI attack)가 동원됐는데, 메일 앱과 공격 방법, 보안 표준에 따라 성공 정도는 달랐다. 연구팀은 결과를 4단계로 분류했다. 완벽한 위조, 부분적 위조, 엉성한 위조, 실패로 구별했다.

완벽한 위조(perfect forgery)는 사용자가 아무리 주의를 기울여도, 인증서를 클릭해 상세 정보를 확인하는 등 추가 행동을 취해도 알아챌 수 없는 경우이다. 그림에선 새까만 동그라미로 표시됐다.

부분적 위조(partial forgery)는 한 눈에 보기에는 알아챌 수 없는 경우이다. 메일을 열어 표시 내용을 훑어보는 첫 단계의 행동을 통해서는 가짜임을 구별할 수 없다. 그러나 인증서 정보를 확인하는 등 추가 행동을 통해 알아챌 수 있다. 그림에선 반만 찬 동그라미로 표시됐다.

엉성한 위조(weak forgery)는 첫 단계 행동에서조차 문제가 있음이 드러나는 경우이다. 그림에선 속이 빈 동그라미로 표시됐다. 연구팀은 부분적 위조까지를 성공한 공격으로 평가했다. 부주의한 사용자가 많은 것이 현실이기 때문이다.

관련 자료

참고 자료

댓글

댓글 쓰기