Anubis 악성코드, Google Play에 지속적으로 출현

downloader, dropper 전성 시대

근래 들어 구글 플레이에서 뱅킹 트로이 목마가 많이 발견되고 있다. 광고 띄우기를 주목적으로 하는 애드웨어 류가 주류를 이루던 이전에 비해 위험이 커진 것이다. 그 중에서도 아누비스가 눈에 자주 띈다. 많은 보안 회사와 전문가들에 의해 꾸준히 발견되고 있다. 스토어에서 발각돼 삭제돼도 또다시 다른 앱으로 위장하여 업로드 되기를 반복하고 있다.이렇게 구글의 보안 수단을 농락하는 방법은 다운로더 혹은 드로퍼를 사용하는 것이다. 이것은 나중에 악성코드 본체 즉 payload를 다운로드하는 역할을 할 뿐, 그 자체로는 무해한 것처럼 보인다. 대부분의 앱이 인터넷에 연결해 각종 데이터를 다운로드하므로, Play Protect로서는 어떤 데이터가 악성인지를 판단하기 어렵다. 게다가 악성행위를 바로 시작하지 않고, 조용히 잠복기를 거쳐 어느 순간에 페이로드를 다운로드한다. 그렇기 때문에 VirusTotal로 테스트해 보면, 대다수의 보안 앱이 탐지를 하지 못하고 있다.

보안 회사들은 신뢰할 수 있는 개발자의 앱만을 다운로드하라고 권고하고 있다. 씁쓸한 말이다. 앱 스토어는 능력은 있지만 자금력과 유통망을 갖추지 못한 개발자들이 성공할 수 있는 곳이어야 한다. 그런데 이런 권고는 결국 유명 대기업의 앱만 사용하라는 말과 다를 바 없다. 물을 흐리는 일부 범죄자들 때문에 대다수 선량한 개발자들이 설 곳을 잃어가는 느낌이라 안타깝다.

앱의 업데이트 알림에 응답하지 않는 것이 다운로더에 대처하는 좋은 방법일 수도 있다(관2).

단순 뱅킹 트로이 목마가 아니다

아누비스 역시 다양한 가짜 앱을 다운로더로 활용하고 있다. 아누비스는 은행이나 결제 앱 등의 로그인 정보를 비롯한 입력 정보를 훔치는 banking trojan이다. 그러나 이에 그치지 않고, 심각한 추가 악행을 한다. 스팸 문자 보내기, RAT(Remote Access Tool) 기능과 랜섬웨어 기능도 있다.RAT 즉 원격제어 기능은 해커가 기기를 완전히 제어하는 것이므로 치명적이다. Sophos의 보고서에서는 소리 녹음, 스크린샷, 위치 추적, 키로깅을 열거하고 있지만, 이것은 예시일 뿐 여기에 국한되지 않는다.

Sophos는 다운로더를 Andr/Banker-GWQ로, 아누비스를 Andr/Banker-GUZ와 Andr/Banker-GTN로 탐지하고 있다. 크게 보면 Banker family로 볼 수 있다.

접근성 권한 악용

일반적으로 뱅킹 악성코드들은 로그인 정보를 훔칠 때 Overlay screen을 이용한다. 진짜 앱과 비슷한 가짜 화면을 그 위에 띄워서, 입력하는 정보를 수집하는 것이다. 여기에는 '다른 앱 위에 그리기' 권한이 필요하다.그러나 아누비스는 키로김과 스크린샷을 통해 직접 입력 정보를 탈취한다. 이 방식은 오버레이 방식보다 진화한 것이다. 오버레이 공격을 위해서는 진짜 앱과 비슷한 화면을 일일이 만들어야 해서 공격 대상 앱이 제한적이지만, key-logging 이나 screen shot은 어떤 앱이라도 그냥 공격할 수 있다.

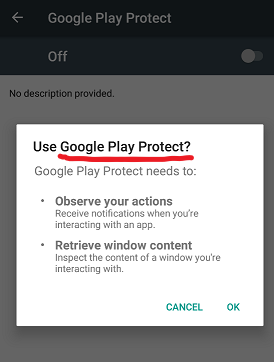

이를 위해서 accessibility 권한을 요구한다. 접근성 권한은 악성코드로 하여금, 사용자의 클릭이 있는 것처럼 만들거나 특정 이벤트에 대한 응답을 얻는 등, 데이터를 훔치기 용이한 환경을 만들어 줄 수 있다. 아누비스는 Google Play Protect로 위장하여 사용자 동의를 유도한다. 'Observe your actions'로 키로깅을 할 수 있고, 'Retrieve window content'로 스크린샷을 찍을 수 있다. 그림 출처는 참고 자료 3.

관리자 권한, 다른 앱 위에 그리기, 접근성 등은 악성 앱에 흔히 악용되므로 주의해야 한다.

또한 아누비스는 바탕화면에서 아이콘을 숨겨, 자신의 존재를 은폐한다.

다양한 변종으로 탐지 회피

아누비스는 다운로더가 계속해서 발견되는 것도 문제지만, 페이로드 그 자체가 많은 변종을 갖고 있다는 점에서도 위협적이다. 한 예로, 어떤 해커의 C2 서버에서는 1천 개의 아누비스 샘플이 발견됐는데, 이들은 MD5 해쉬 값이 모두 달랐다. VirusTotal에도 거의 기록이 없었다.관련 자료

참고 자료

댓글

댓글 쓰기