안드로이드, PNG 이미지 파일 보기만 해도 해킹될 수 있다

CVE-2019-1986, 1987, 1988

안드로이드 스마트폰에서, 특별하게 가공된 PNG 이미지 파일을 보기만 해도 해킹 당할 수 있는 취약점이 발견됐다. Android 7~9 버전이 영향권에 있다. 이 취약점은 2월 보안 업데이트에서 패치됐다.해커는 악성 PNG 파일을 열도록 유도하기만 하면, 원격으로 임의의 코드를 실행할 수 있다. 취약점은 안드로이드의 Framework에 있으므로, 악용 방법은 여러 가지가 있다. MMS, SNS 등 메시지나 이메일에 첨부할 수도 있고, 웹 페이지에 게시할 수도 있다. 일부 앱은 전송된 그림 파일을 자동으로 표시하기도 하므로, 피해자의 아무런 행동이 필요치 않을 수도 있다.

구글에서는 패치를 발표했지만, 안드로이드의 업데이트 시스템 상, 패치 적용에는 시차가 있을 수 있고 아예 업데이트를 받지 못하는 기종도 있을 것이다.

스테이지프라이트의 추억

2015년에 Stagefright라는 취약점이 큰 문제가 됐었다. MP4, MP3 등 멀티미디어 파일을 열기만 해도, 원격 코드가 실행되어 해킹 당할 수 있는 취약점이었다. 당시 MMS 자동 수신 옵션이 기본으로 켜져 있었기 때문에, 피해자가 아무런 행동을 하지 않아도 해킹될 수 있었다.Android는 Windows와는 달리, 취약점 exploit이 활발하지 않다. 기본적으로 사용자에게 많은 제어 권한을 주지 않는, 제한된 운영체제이기 때문이다.

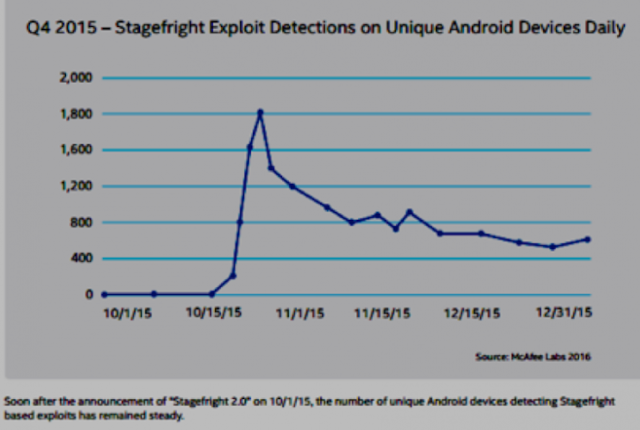

그러나 스테이지프라이트는 관련 악성코드가 많이 발견됐다. 다음 그림은 2015년 4분기 동안, McAfee의 보안 앱에 의해 차단된 익스플로잇 코드의 동향이다. (그림 출처: 참고 자료 2)

맥아피는 여러 익스플로잇 코드 중 하나에 대해 설명하고 있는데, 악성 미디어 파일의 속성(메타 데이터)을 탐지하는 방법을 사용했다.

"libstagefright in Android allows remote attackers to execute arbitrary code via crafted metadata in a (1) MP3 or (2) MP4 file. There is a possibility of heap overflow in the process of ID3 tag. Stagefight.N detects incorrect/crafted media file in ID3 tag for MP3 and MP4 files."(참고 자료 3)

재미있는 것은, 훗날 구글 안드로이드의 보안 책임자인 아드리안 루드비히(Adrian Ludwig)는 2017년 RSA 컨퍼런스에서, 스테이지프라이트에 의한 감염 사례는 확인된 바 없다고 밝혔다. 악성코드가 취약점 악용에 성공해서 기기에 침투했더라도, 다른 방어 메커니즘에 의해 제대로 작동하지 못한다는 것이다.

다만 루드비히의 주장에는 함정이 있다. 그의 데이터는 Google Play service의 VerifyApp 기능에 의해 수집된 것이다. 따라서 중국처럼 플레이 서비스가 탑재되지 않는 곳의 사용자 통계는 빠져 있다는 사실이다. 중국 사용자가 좀 많은가.

자동 다운로드 옵션 끄는 게 좋다

스테이지프라이트와 마찬가지로, 이번 PNG 관련 취약점은 악용 방법이 쉽다. 표적의 전화번호나 카카오톡 계정만 알아도 공격할 수 있다. PNG 파일은 널리 쓰이고, 안드로이드에서 기본으로 지원한다.일부 메시지 앱은 사용자가 열지 않아도, 수신된 멀티미디어 메시지를 자동으로 읽어들이기도 한다. 때문에 스테이지프라이트 사태 때는 미디어 자동 다운로드 기능을 끄라고 권고됐었다. 이것이 이번에도 효과가 있을 수도 있겠다 싶어, 몇 가지 앱으로 PNG 사진을 전송해 봤다.

Gmail 앱은 바로 사진을 보여준다. 기본 설정은 이렇지만, 이미지 표시 전에 확인하도록 하는 옵션이 있다. 문자 메시지(SMS/MMS) 앱에는 멀티미디어 메시지를 자동으로 다운로드할 지 설정하는 옵션이 있어서, 이를 비활성화하면 확인 과정을 거친다. 카카오톡의 경우 동영상은 자동 다운로드 여부를 설정할 수 있지만, 사진은 별도 옵션이 없고 자동으로 보여준다.

스테이지프라이트는 이론적인 위험성에도 불구하고 실제로 큰 피해를 주진 못했다. 이번 PNG 취약점도 그러길 바라지만 장담할 순 없다. 패치를 적용하기까지는, 자동 다운로드 옵션을 끄는 것이 좋겠다.

참고 자료

댓글

댓글 쓰기