클라우드를 이용한 피싱

Cloud-based Phishing

합법적인 클라우드 서비스를 이용한 피싱 공격이 발견됐다. 새롭고 교묘한 방법이다. 마이크로소프트의 클라우드 서비스인 Azure Blob를 이용했다.피싱 메일은 미국 덴버의 법률회사에서 온 것으로 가장했으며, Office 365 계정으로 로그인 해 내용을 볼 수 있다며 링크 클릭을 유도한다. 원 드라이브나 구글 드라이브 같은 클라우드 저장소에 있는 파일을 공유할 때 이런 식으로 링크를 이용하므로, 별 의심 없이 클릭할 수 있다.

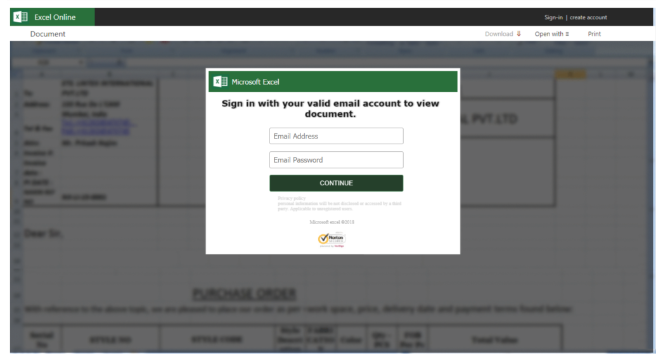

링크를 클릭하면 Azure Blob에 저장된 피싱 페이지로 이동한다. 주소는 hhh://onedriveunbound80343.blob.core.windows.net이다(링크를 제거하기 위해 https를 hhh로 바꿨다). 이 페이지는 Office 365 로그인 창을 위장한 가짜 로그인 창을 띄워 계정 정보를 탈취한다.

여기서 속기 쉬운 게 피싱 페이지가 정상 클라우드 내에 있기 때문에 SSL 인증서 상 안전하게 보인다는 것이다(그림 출처는 참고 자료 2).

서브 도메인에 주의

클라우드나 블로그 서비스 등을 이용할 때 주소는 [사용자 ID.메인 도메인] 혹은 [메인 도메인/사용자 ID] 같은 형식을 갖게 된다. 이때 로그인 페이지는 이런 서브 도메인에 있는 것이 아니라 [login.메인 도메인] 등으로 메인 도메인에 있게 된다.이번 피싱 건에서 보자면, 로그인 페이지는 hhh://onedriveunbound80343.blob.core.windows.net에 있을 수가 없는 것이다. hhh://login.microsoftonline.com라는 메인 도메인이 정상적인 로그인 페이지이다. 현재 마이크로소프트는 여러 사이트에 통합 계정을 운영하기 때문에 쓰고 있진 않지만, 예컨대 hhh://login.blob.core.windows.net 같은 것도 정상 로그인 페이지일 수 있다.

클라우드를 이용하지 않더라도 SSL 인증서를 갖춘 피싱 사이트는 많으므로, 인증서만 보고 대충 넘어가는 일은 없어야 겠다.

관련 자료

참고 자료

댓글

댓글 쓰기