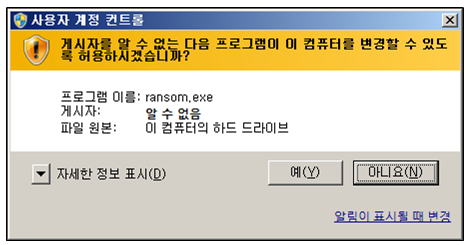

악성코드가 UAC 알림을 계속 나타낸다

Sodinokibi 랜섬웨어의 변종

소디노키비 랜섬웨어는 근래 가장 활발한 활동을 보이는 악성코드 중의 하나다. 안랩(AhnLab)은 최근 감염 시도시 UAC(User Account Control, 사용자 계정 컨트롤) 경고를 무한 반복하는 변종을 발견했다. 안랩은 이를 BlueCrab이라고 불렀다.블루크랩은 Fallout exploit kit을 이용해 설치된다. 악의적인 혹은 해킹된 사이트에 폴아웃 익스플로잇 키트를 설치해 두고, 방문자 PC의 Flash Player 취약점(CVE-2018-15982)을 이용해 드라이브 바이 다운로드(drive-by download) 방식으로 감염시킨다. 즉 악성 사이트를 보는 것만으로 악성코드가 자동으로 설치된다.

CVE-2018-8453 악용

악성코드가 시스템의 중요 설정을 변경하여 PC에 지속적으로 머물고, 보안 앱을 종료하고, VSC(Volume Shadow Copy) 등 백업 파일까지도 삭제하려면 관리자 권한이 필요하다. 전형적인 소디노키비 랜섬웨어는 이를 위해 CVE-2018-8453 취약점을 이용했다.이 취약점은 권한 상승 취약점이다. 악용에 성공하면 해커는 커널 모드에서 임의의 코드를 실행할 수 있다. 즉 사용자의 모든 권한을 활용해 앱 설치, 파일 보기/변경/삭제, 계정 만들기 등을 할 수 있다.

이 취약점을 악용하려면 PC에 접근할 수 있어야 한다. 물리적으로 직접 PC에 로그인하거나, RCE(Remote Code Execution) 취약점을 이용해 원격으로 악성코드를 실행하거나, 피해자를 속여 악성코드를 설치하도록 유도해야 한다. 이렇게 해서 취약점을 공격하는 악성 앱을 실행하면, 해커는 해당 PC를 완전히 통제할 수 있다.

UAC 알림 무한 반복

이번에 안랩이 발견한 블루크랩 랜섬웨어는 위의 취약점을 악용하는 코드가 제거돼 있었다. 대신 관리자 권한을 요구하는 사용자 계정 컨트롤 창을 허용할 때까지 계속해서 띄운다. UAC 알림이 뜨면 다른 조작은 할 수 없으므로, 사실상 PC가 마비 상태가 된다.부주의로 혹은 당황해서 "예"를 클릭하면 악성코드가 설치된다. 사실 취약점 악용보다 사용자의 실수를 유도하는 것이 더 확실한 방법일 수 있다.

UAC 알림이 계속 떠서 PC를 제어할 수 없을 때는 [ctrl] + [alt] + [del] 키를 동시에 누른다. 이 키 조합은 전통적으로, PC가 응답하지 않을 때 강제로 재부팅하는 수단이었다. 그런데 Windows 10에서는 다양한 선택권을 준다.

여기서 작업 관리자를 실행해서 악성 프로세스를 종료하거나, 재부팅을 한다. UAC 알림이 뜬다는 것은, 아직 악성코드가 PC 설정을 변경하지 못했음을 뜻하므로, 재부팅을 하면 다시 자동으로 실행되지는 못할 것이다. 이제 보안 앱을 사용해 악성코드를 제거하면 된다.

참고 자료

댓글

댓글 쓰기