구글 업데이트로 위장한 악성코드

훔친 인증서로 서명

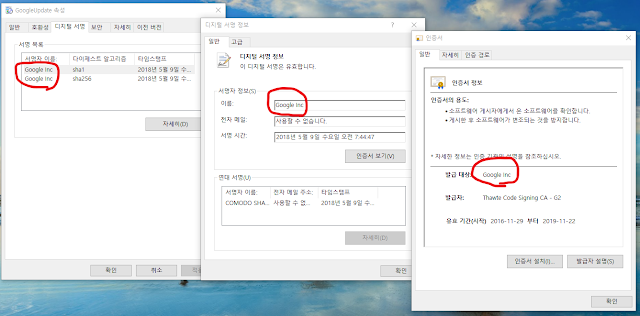

구글 제품의 업데이트를 담당하는 파일로 위장한 악성코드가 발견됐다. 유효한 인증서로 디지털 서명도 돼 있었다. 그러나 인증서를 확인해 보면, 구글이 아닌 다른 회사에 발급된 것이었다.이 그림은 정상적인 GoogleUpdate.exe의 디지털 서명(code sign) 정보다. 악성 파일에서는 표시된 부분이 영국의 한 콘텐츠 회사로 돼 있었다. 그 회사로부터 탈취했거나, 유령 회사를 내세워 발급받았거나 둘 중 하나다.

여기서 배울 점은, 유효한 인증서로 서명돼 있고, 어떤 경고도 나오지 않더라도, 누구에게 발급된 것인지 확인하는 것이 좋다는 것이다.

또한 인증 기관은 발급 대상자의 신원만 확인할 뿐, 발급된 인증서로 서명한 프로그램은 확인하지 않는다. 즉 유효한 인증서가 있다는 것은 프로그램이 서명 후 변조되지 않았다는 것을 증명할 뿐, 악의적이지 않다는 것은 보장하지 않는다.

GoogleUpdate.exe를 덮어쓰기

이 악성코드는 정상적인 GoogleUpdate.exe를 덮어쓰기 해서, 그 행세를 한다. 정상 파일은 작업 스케쥴러와 레지스트리를 통해 주기적으로 실행된다. 따라서 이를 대체한 악성코드는 별다른 수고 없이 관리자 권한을 갖고, 자동 실행되게 된다. 사용자와 보안 앱에 탐지될 가능성도 낮아진다.정체는 Azorult 트로이 목마

이 악성코드의 정체는 Azorult trojan으로 밝혀졌다. 어조럴트는 파일, 저장된 암호, 쿠키, 웹 탐색 기록, 금융정보, 가상화폐 지갑 등 광범위한 정보를 탈취한다. 다른 악성코드를 다운로드하는 downloader 역할도 한다. 근래 많은 작전에 동원됐다.참고 자료

댓글

댓글 쓰기